טלפוני IP פתוחים באינטרנט – הדגמת פריצה בקלי קלות

מאת:

ניר סמיונוביץ, 20.10.13, 19:00

"התרבות הישראלית" שולטת ביד רמה בעולם ה-VoIP, כיוון שרק תרבות ה"סמוך" יוצרת מצב מגוחך בו הלקוחות בטוחים שהם מוגנים, ספקי השירות בטוחים שהציוד מוגן, ספקי הציוד בטוחים שספקי השירות מגינים על עצמם והלקוח יושב חשוף מול העולם ומחכה שיפרצו למערכות שלו. המציאות מפחידה יותר מהדמיון.

כנס Astricon באטלנטה

"התרבות הישראלית" שולטת ביד רמה בעולם ה-VoIP, כיוון שרק תרבות ה"סמוך" יוצרת מצב מגוחך בו הלקוחות בטוחים שהם מוגנים, ספקי השירות בטוחים שהציוד מוגן, ספקי הציוד בטוחים שספקי השירות מגינים על עצמם והלקוח יושב חשוף מול העולם ומחכה שיפרצו למערכות שלו. המציאות מפחידה יותר מהדמיון.

כנס Astricon באטלנטה נערך בסימן מובהק של אבטחת מידע. כמחצית מהכנס הוקדשה למסלול הרצאות הנקרא:

Security Master Class. זו הפעם הראשונה בה הוקדשה מחצית מהכנס לנושאים טכניים טהורים שאינם מסחריים. מטרת ה-

Security Master Class היתה להקנות למשתתפים ידע תאורטי ומעשי בתחומים אלה, כאשר הדגש היה על היבטים שונים של אבטחת מידע במערכת

VoIP בהיבטי התשתית והתפעול.

אחד הנושאים היה הפעלת טלפוני

IP מעל רשת האינטרנט ללא הגנות או הצפנות. ראוי להזכיר, שמרבית מפעילי ה-

VoIP הקיימים היום מפעילים את הציוד שלהם מעל רשת האינטרנט הפתוחה, ומספקים שירותים לכל לקוח, בכל מיקום גאוגרפי ללא תלות בספק האינטרנט שלהם. לכשעצמו, הטענה תהיה: "אין בעיה, שימו מערכת

Firewall ומערכת

SBC במרכז, וזה יפתור את כל הבעיות". המסקנה הגורפת מהכנס היתה: "לא נכון, והמציאות מפחידה הרבה יותר מהדמיון".

ביוני השנה הצגתי את מנוע החיפוש

ShodanHQ בכתבה "הקלות הבלתי נסבלת של החלמאות הישראלית מול פורצי המרכזיות – הדגמה" –

כאן. המנוע מאפשר למצוא מרכזיות

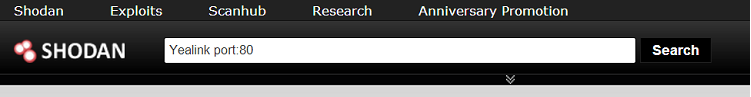

IP אלו ואחרות באינטרנט הפתוח. הפעם, נחזור שוב למנוע, ונשנה את פרמטר החיפוש. במקום לחפש

Port 5060, נחפש את מילות המפתח

Polycom או

GrandStream או חביב הקהל בישראל

Yealink. להלן דוגמאות החיפוש ממנוע

ShodanHQ, אפילו ללא רישום למנוע (שאגב, עולה בסה"כ 20$ לכל השנה).

במקרה זה, אנו מחפשים את שרת ה-

WWW של טלפונים מסוג

Yealink. נשאלת שאלה: "מה שרת ה-

WWW בעצם נותן לנו? הרי לא נוכל לנצל אותו למשהו מועיל?". לכשעצמו, שרת ה-

WWW לא נותן לנו יותר מדי. אולם, אם סיסמת הגישה לא שונתה, נוכל לדלות הרבה מאוד נתונים מעניינים, כולל את שם המשתמש, שרת ה-

SIP ועוד נתונים אחרים.

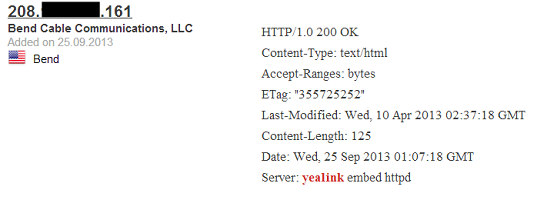

אם תבצעו את החיפוש המופיע מעלה, תקבלו רשימה של כ-10 תוצאות אפשריות. ניקח את כתובת ה-

IP שקיבלנו ונבדוק אותן אחת אחת. כמה כתובות לדעתכם יספק לנו שרת

WWW זמין? כמה כתובות יאפשרו לנו להיכנס עם הצרוף

admin/admin? ההגיון הבריא אומר: "שרת

WWW זמין? - מעט מאוד, צרוף סיסמא של ברירת מחדל? - אפילו לא אחד". המציאות מוכיחה אחרת, למעשה, מתוך רשימה של 10 כתובות, 5 סיפקו שרת

WWW פעיל, ו-4 סיפקו גישה בברירת מחדל –

מזעזע אך אמיתי.

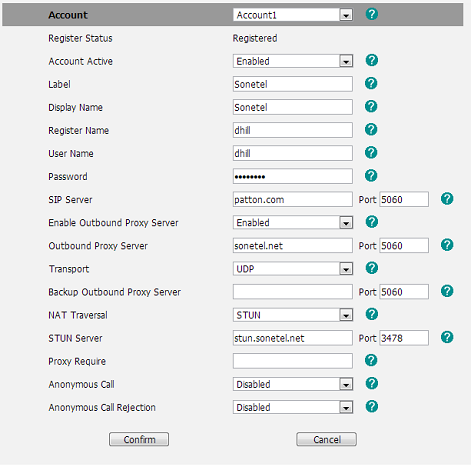

להלן דוגמא לרשומה ספציפית, שהצלחנו לחדור לממשק ה-

WWW שלה, בעזרת ברירת מחדל:

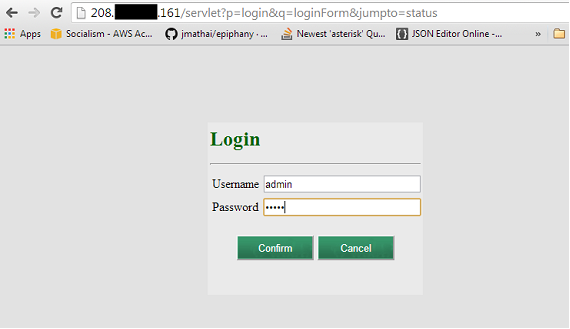

עכשיו, ניגש לדפדפן וננסה לגשת לממשק הניהול:

סיסמת ברירת מחדל שהיא:

admin/admin, ונקבל:

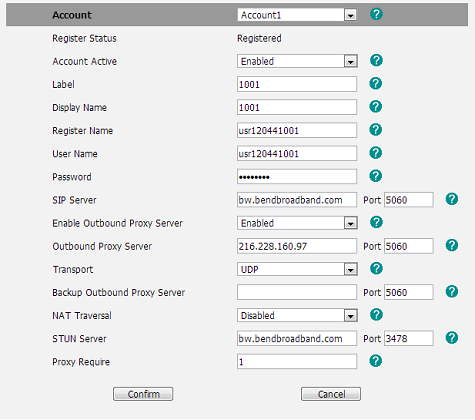

יבואו החכמים ויאמרו: "אתה לא רואה את הסיסמא של ה-

SIP, מה תעשה עם זה בדיוק?" – האמת היא, שהרבה מאוד. בתור פורץ, מספק לי המסך נתונים רבים ומעניינים:

- כתובת שרת ה-SIP הנותן שירות לטלפון זה – מטרה ברורה למתקפה.

- שם המשתמש של הלקוח והתבנית שלו – מאפשר לבצע חיזוי של שמות משתמש.

- כתובת IP של OUTBOUND PROXY – מטרה ברורה למתקפה.

איזו מתקפה תהיה היעילה ביותר במצב זה?

מתקפה על הגורם החלש ביותר בשרשרת – הגורם האנושי.

בידי יש מספיק נתונים כדי לדעת מי ספק השירות, מה שם המשתמש, ובעזרת

Social Engineering אני אוכל ליצור קשר עם מוקד שירות הלקוחות, להחליף את הסיסמא ולעשות שימוש חופשי באותו שם ומשתמש. כמובן, שאני אדאג לשנות את סיסמת הגישה בטלפון לסיסמא החדשה, כדי שהלקוח לא ישים לב שפרצו לו. אולם, עד שזה יקרה, זה כבר יהיה מאוחר מדי וחשבון הטלפון יצבור חוב יפה.

להלן כמה מסכי דוגמא מטלפונים אחרים:

את הדוגמא למעלה אני מאוד אוהב – הטלפון הזה שייך לחברת

Patton המייצרת

SIP Gateways. כלומר, אפילו

Patton הגדולה עושה טעויות.

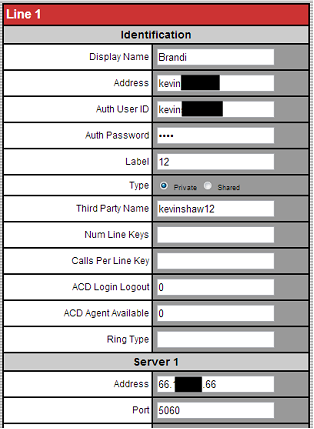

נחפש עתה עוד דוגמאות. הפעם נבדוק טלפוני

Polycom (ברירת מחדל

Polycom/456):

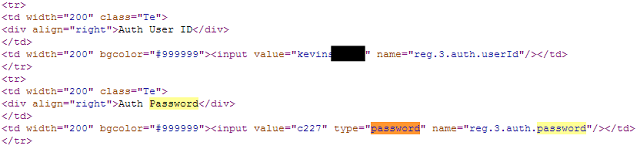

בטלפוני

Polycom המצב הרבה יותר גרוע, כיוון שהצצה קלה לתוך קוד המקור שהוגש לנו חושפת מידית את הסיסמא של המותקף:

סיכום

סיכום

ככל הנראה, "התרבות הישראלית" שולטת ביד רמה בעולם ה-

VoIP, כיוון שרק תרבות ה-"סמוך" הכל כך נפוצה בארץ היתה יכולה ליצור מצב מגוחך כזה. הלקוחות בטוחים שהם מוגנים, ספקי השירות בטוחים שהציוד מוגן, ספקי הציוד בטוחים שספקי השירות מגינים על עצמם והלקוח יושב חשוף מול העולם ומחכה שיפרצו למערכות שלו.

מאת:

ניר סמיונוביץ, אוקטובר 2013.

מנכ"ל

GreenfieldTech

www.greenfieldtech.net

nirs@greenfieldtech.net