סנכרון כהגנה מפתיעה בעולם הסייבר

מאת: עומר שרר, 11.9.14, 17:00

בעוד שההשלכות של סנכרון גרוע ברשת המחשבים הן הרסניות, הפתרון, שיאפשר להשאיר אותן מסונכרנות אך מוגנות מסיכונים מאחורי חומת האש הוא פשוט. כל הדרוש הוא מקור זמן מדויק, שאליו ניתן לסנכרן את כל המערכות ללא ניקוב חורים בהגנות הקיימות של הארגון.

לכל מחשב יש את השעון הקטן למטה בתחתית המסך. אבל זה לא כ"כ מעניין אותנו, עד שיש תקלה במערכת שלנו. כשאנו מנסים לשחזר ולהבין מה היה רצף האירועים, שגרם לתקלה, אותו שעון קטן במחשב שלנו או בכל מערכת ממוחשבת אחרת, מקבל פתאום חשיבות עליונה. אלא אם כל השעונים במערכת שלנו מסונכרנים ועונים לשאלה "מה השעה" בדיוק לפי אותו שעון, אין טעם בשחזור הארועים והתקלות במערכת שלנו.

כדי להתמודד עם הבעיה הזו מנהלי רשתות מחשבים נוהגים לסנכרן את כל המערכות הממוחשבות במערכת אל מול שעון אחד, בדרך כלל שרת במיקום כלשהוא בעולם המספק (UTC (Universal Time Coordinate בפרוטוקול מעל רשת ה-IP שלנו הנקרא (NTP (Network Time Protocol.

הבעיה עם הפתרון הנ"ל היא, שעבור הסנכרון הזה, לפחות מחשב אחד ברשת (במקרה הטוב וכל מחשב ברשת במקרה הרע), יוצא מהרשת הפנימית, הסגורה והבטוחה, ה"גן הסגור שלנו" אל האינטרנט, בדרך כלל דרך port ידוע מראש (מספר 123). זו למעשה הזמנה לא מכוונת להאקרים לפרוץ לרשת שלנו באמצעות מתכון ידוע מראש.

חשיבות הזמן

החיים שלנו סובבים סביב הזמן. מספר הפעמים, שאנו בודקים מה השעה ומבצעים פעולות יומיות שיגרתיות לפי השעה של היום, הוא עצום. אך אם שעון היד שלנו או השעון בטלפון הנייד שלנו לא לגמרי מדייקים וסוטים במספר שניות או דקות אפילו, כלום לא יקרה.

לעומת זאת יש מספר תחומים בהם כל שנייה או אפילו אלפית השנייה חשובות ומהותיות. לדוגמא, בעולם הפיננסים. אם טרנזקציה מנייתית מתבצעת בעיכוב של שנייה זה עלול לגרום לנזק בלתי הפיך. ואכן, החל מסוף שנות ה-90 בארה״ב הכניסו 2 גופים ממשלתיים (הרשות לניירות ערך - SEC, ומנהל התרופות והמזון - FDA) באמצעות תקינה, את החובה לחתימת זמן, שתתלווה לכל פעולה שלהם. מעבר לכך, התקינה גם מחייבת את אותה חתימת הזמן להיות ממקור מדוייק ומאובטח.

חוץ מגופים ממשלתיים, לכל ארגון, קטן או גדול, יש חשיבות לסנכרון אמין של מערכות המחשוב שבו, אם לצורך יכולת זיהוי תקלות, גיבוי ומשימות תחזוקה מתוזמנות ואפילו משימות אוטומטיות, שנעשות על קבצים לפי זמן יצירתם, יכולות להשתבש אם אותו זמן לא אחיד ומדויק על פני כל הרשת שלנו, מה שיגרום לאיבוד מידע וקבצים.

למעשה, היום חייבים להבטיח, שכל המשתמשים המשותפים או החולקים את אותן מערכות המידע, תחנות העבודה, בנקים, חברות ביטוח, סחר בכלל וכסף בפרט, מערכות שליטה ובקרה, מכונות ומערכות ממוחשבות- ממכ"מ, מערכות שיגור ומערכות רפואיות יהיו על אותו בסיס הזמן.

אבטחה ושרתי זמן ציבוריים

העלות של הזמן של העובדים, שיידרש עבור שחזור המידע האבוד או שחזור של רצף הארועים, עלולה להיות מאוד גבוהה, אך היא מתגמדת לעומת הנזק העלול להגרם לארגון שלנו אם נסנכרן את שעוני המערכות שלנו מול שרתי זמן ציבוריים דרך האינטרנט.

הסכנה של סינכרון המערכות שלנו מול שרתי זמן ציבוריים באינטרנט התממשה עם התולעת ,Sobig.F שהתפשטה באינטרנט באוגוסט 2003. לפי סימנטק (Symantec - חברת האנטי-וירוס מהמובילות בעולם), התולעת תקפה מחשבים בזמנים מאוד ספציפיים (ימים שישי או שבת בין 7 ל-10 בערב) והיא הורידה והריצה קבצים על המחשבים הנגועים. הקבצים האלה עשו מספר פעולות ואיפשרו למפיצי התולעת לגשת לכל מסמך סודי על המחשב. הם יכלו להפוך את המחשב הנגוע לתחנת ממסר של הודעות ספאם ואפילו איפשרו גישה לאתרים דרך המחשב הנגוע המאפשרת גישה לעוד מידע מסווג.

המפתח להפצה הכל כך מוצלחת של Sobig.F היה פורט 123. למעשה, התולעת חדרה למחשב דרך אותו הפורט, שהיה פתוח לאינטרנט, כדי לסנכרן את המחשב אל מול שרת זמן ציבורי. אם הפורט היה סגור היא לא הייתה יכולה לחדור למחשב.

זו לא הדרך היחידה שאפשר לתקוף מחשב דרך פורט 123. מחשב המסתנכרן דרך שרת ציבורי באינטרנט חשוף גם למתקפת DoS התקפת מניעת שירות - Denial of Service שהיא, למעשה, הצפת המחשב המותקף בכמויות אדירות של מידע ותעבורה. כך, שלמעשה, יגרום לתוכנה הרצה על המחשב המותקף להשתבש או אפילו להתרסק ולמעשה להפסיק לעבוד בצורה תקינה. מעבר לכך, שהרשת לא תהיה מסונכרנת יותר, היא עלולה אפילו לקרוס לגמרי.

התקפה קצת יותר מסובכת אך מאוד אפשרית היא התחזות לשרת זמן על ידי שליחת מה שנראה כמו time packets חוקיות המגיעות משרת זמן או אפילו תקיפה עקיפה דרך שרת הזמן. מכיוון שלרוב המחשב המותקף הוא זה המסנכרן את כל המחשבים ברשת שלנו, יש לו גישה של administrator ועל כן דרכו אפשר לתקוף כל מחשב אחר ברשת.

זיהוי חדירה – ניתוח ושחזור האירועים

נניח, שארעה חדירה לרשת שלנו. המהלך הראשון שלנו בהתמודדות עם ארוע כזה הוא ניתוח אירועים מיידי, שיעזור לנו לדעת לאיזה מידע היה לפורץ גישה ואם אפשר גם זיהוי של הדרך בה הפורץ הצליח לחדור לרשת שלנו. את ניתוח האירועים הזה אנו מבצעים ע"י חקירה עמוקה של כל הלוגים - logs שברשת שלנו, שמתעדים אינפורמציה על כל packet העוברת ברשת שלנו.

ע"י ניתוח הלוגים מכל ראוטר, חומת אש (firewall) ושרת ברשת שלנו, ניתן לשחזר את הצעדים של הפורץ ולהבין בדיוק איך הוא חדר לרשת שלנו ומה הוא עשה שם לאחר שחדר פנימה.

ניתוח ארועים כזה הוא משימה מסובכת ודורשת כלים מתוחכמים וידע רב, אך אם כל המערכות המתעדות אינן מסונכרונות לאותו הזמן ברמה מאוד גבוהה, משימה זאת הופכת לעוד יותר מסובכת ולעיתים גם לבלתי אפשרית. ניתוח האירועים יאלץ לקחת בחשבון את חוסר הסנכרון של כל מערכת אחת מהשנייה (שעונה של מערכת א' מפגר ב-3 שניות ממערכת ב' אך איטי ב- 5 שניות ממערכת ג' וכו').

כמובן, שגם ההאקרים יודעים את זה ולכן החכמים ביניהם עלולים גם לשבש ולשנות את השעון של אחת או יותר מהמערכות שלנו ברשת. אם לארגון שלנו לא יהיה מושג, ששעון של אחת המערכות שובש, לא נוכל לשחזר איך התבצעה הפריצה או מה הפורץ עשה ברשת לאחר שפרץ אליה. זה כמובן ישאיר את הדלת פתוחה לרווחה לפורץ, שיוכל לחזור מתי שירצה למתקפה שנייה.

גישה מוגבלת ואימות זיהוי

בעיות בטיחות נוספות ברשת שלנו לא חייבות כלל לכלול מתקפה מסוג כלשהוא. ניקח לדוגמא מערכות המגבילות גישה ליישומים מסוימים ע"י אימות או זיהוי ייחודי (authentication). מערכות כאלה, ביניהן מערכות מבוססות Kerberos או RSA, חייבות רמה מסויימת של סנכרון בין מערכות ה-client המבקשות את הגישה ליישום לבין ה-,server שצריך לאשר את הבקשות. אם 2 הצדדים האלה לא יהיו מסונכרנים עד כדי הפרשי התזמון המותרים במערכת, גישה ליישומים האלה כלל לא תתאפשר.

הפתרון הכי פשוט להימנע מהבעיה הזו הוא להגדיר את אותו הפרש תזמון המותר במערכת גדול במיוחד (10 דקות, לדוגמא). כך, שגם מערכת עם שעון, שסוטה לאט מהשעון של המערכת המספקת את אותם יישומים, תוכל לקבל שירות. הבעיה עם הגישה הזו, שהיא מאפשרת לפורץ את אותן 10 דקות שלמות כדי לחדור למערכת, שזה הרבה יותר מדי זמן. סנכרון נכון ומדויק של המערכת לאותו מקור שעון יאפשר לנו להקטין משמעותית את אותו חלון פוטנציאלי לפורץ ולהגביר משמעותית את ההגנה ברשת שלנו.

ניתוח עלויות

לכל הסיכונים, שציינו כאן, ניתן להצמיד תג מחיר. הנזק הכלכלי הנגרם מתולעת ה-Sobig.F מוערך בכ-37.1 מיליארד דולרים, הדביק יותר מ-2 מיליון מחשבים ונחשב עד היום לאחד הווירוסים ההרסניים ביותר שנוצרו אי פעם (לפי Norton). חלק גדול מהנזק נגרם מעצם ההפסד בפרודוקטיביות, שגרמה התולעת.

נסו להעריך את הנזק, שייגרם לארגון שלכם, אם כל משתמשי ה-PC המחוברים לרשת ייאלצו להפסיק את עבודתם רק ל-30 דקות כדי שמנהל הרשת יבצע סריקה לוודא האם התולעת הדביקה את המחשב שלהם.

להתקפת מניעת שירות (DoS) עלולות להיות השלכות כספיות לא פחות הרסניות. אם הפורץ לרשת הצליח להפיל את אחד מהשרתים שלנו, כל יישום או תוכנה הרצה על אותו השרת לא תהיה זמינה עד שהבעיה תטופל. אם הפורץ הצליח גם לשנות את זמן המערכת של אחד מהמחשבים ברשת שלנו בזמן הפריצה, זה יהפוך את משימת שחזור וניתוח הארועים לעוד יותר בעייתית ולעיתים בלתי אפשרית. שחזור או ניתוח ארועים כזה עלול לקחת שעות שלמות ואולי אף ימים. אם הפורץ גם הצליח לגנוב מידע יקר הנזק גדל אף יותר.

החזר ההשקעה (ROI) מרכישת שרת זמן

בואו נעריך את החזר ההשקעה, שיהיה לנו, אם תתאפשר לנו גישה לזמן מדוייק מאוד עבור כל המערכות שלנו מאחורי חומת האש (Firewall) שלנו בשילוב עם תוכנה המונעת פורצים מלשנות את זמן המערכת של כל אחת מהמערכות שלנו ברשת.

ב-2008, ה-CSI - Computer Security Institute תאר בסקר הנקרא Computer Crime and Security Survey אוסף שלם של טכנולוגיות סייבר, שמטרתן להגן על פעולות ברשת. בעוד לזמן יש תפקיד בסיסי בהרבה טכנולוגיות, הוא משחק תפקיד קריטי בקביעת ה"מתי" במספר טכנולוגיות מפתח.

בסקר עלה, שטכנולוגיות, שהוגדרו כקריטיות להגנת סייבר, הן טכנולוגיה לזיהוי פריצות (Intrusion Detection), תוכנה לניהול ומעקב אחר ארועיום (log management), כלי סייבר פורנזיים (cyber forensic tools) ומערכות PKI infrastructure. ללא זמן UTC ברשת המופץ משרת זמן אליו כל המערכות מסונכרנות, האפקטיביות של כל הטנולוגיות האלו הופכת לשולית וחסרת משמעות.

בעוד המידע מסקרים עלול להיות לא קונקלוסיבי או כמית, ההפסדים הפיננסיים של ארגונים הם כמיתים ביותר. אותו סקר הראה, שיש הפסדים שנתיים ממוצעים של כ-300,000 דולרים לארגונים, שהשתתפו בסקר. הנתונים העדכניים באותו הסקר, שנעשה שוב ב-2014 מצביעים, שמספר זה עלה לכ-415,000 דולרים (www.securitymagazine.com).

להבהיר אף יותר את הנקודה הזו, החל מ-2007 מחלקת מתודולוגית ניתוח ואימות דיגיטלי של ממשלת ארה"ב מחייבת את מרכיב הזמן הכל כך מהותי כאשר היא באה לחקור את ה"מתי"' שבו ארע אירוע פשע סייבר. בפרט בזמן שלב ניתוח המידע. השאלות, שחייבות להישאל, בנוגע לפשע סייבר, שנעשה הן:

"מתי המידע, שניסה הפושע סייבר לגשת אליו נוצר? מתי השיגו גישה אליו? מתי הוא שונה? מתי הוא התקבל? נשלח? מתי מישהו התבונן בו (viewed)? או הפעיל אותו (launched)? ניתוח זמנים: איזה עוד אירועים קרו במערכת בדיוק באותו הזמן?"

הדרך היחידה לענות על השאלות האלו תלויה אם כל המערכות שלנו מסונכרנות לזמן האמיתי, ממקור בודד.

מה שיותר קשה לכמת הוא ההשפעה הפיננסית, שגרם ההפסד בפרודוקטיביות, שנגרם ע"י מערכות, שאינן מסונכרנות. כאשר עובדים לא יכולים לגשת לתחנות העבודה שלהם או לגשת לאפילקציה כלשהיא ברשת הם לא יכולים לבצע את עבודתם. ברשת בה יש מספר מחשבים רב, שאינם מסונכרנים, בעיה זו יכולה לקרות הרבה פעמים.

חברות מהתחום הפיננסי מבינות את החשיבות בשעונים מסונכרנים, המבטיחים, שחתימות הזמן בעסקאות שלהן אכן מדויקות, כפי שמגדיר ה-NASD OATS (ארגון הסחר בניירות ערך, מערכת מעקב פעולות חשבונאיות). ככל שיותר ויותר עסקים מבוצעים ברשת, יותר תעשיות תצטרכנה להבין ולהפנים את החשיבות של חתימות זמן מדויקות המוודאות ומאמתות את המידע של העסקאות שלהן.

הישארו מסונכרנים!

בעוד שההשלכות של סנכרון גרוע ברשת המחשבים שלנו הן הרסניות, הפתרון, שיאפשר לנו להשאיר אותן מסונכרנות אך מוגנות מסיכונים מאחורי חומת האש שלנו, הוא פשוט למדי. כל מה שדרוש הוא מקור זמן מדויק, שאליו ניתן לסנכרן את כל המערכות שלנו ללא ניקוב חורים בהגנות הקיימות של הארגון שלנו. במילים פשוטות, הפתרון הוא התקנת שרת זמן ברשת שלנו, מאחורי חומת האש.

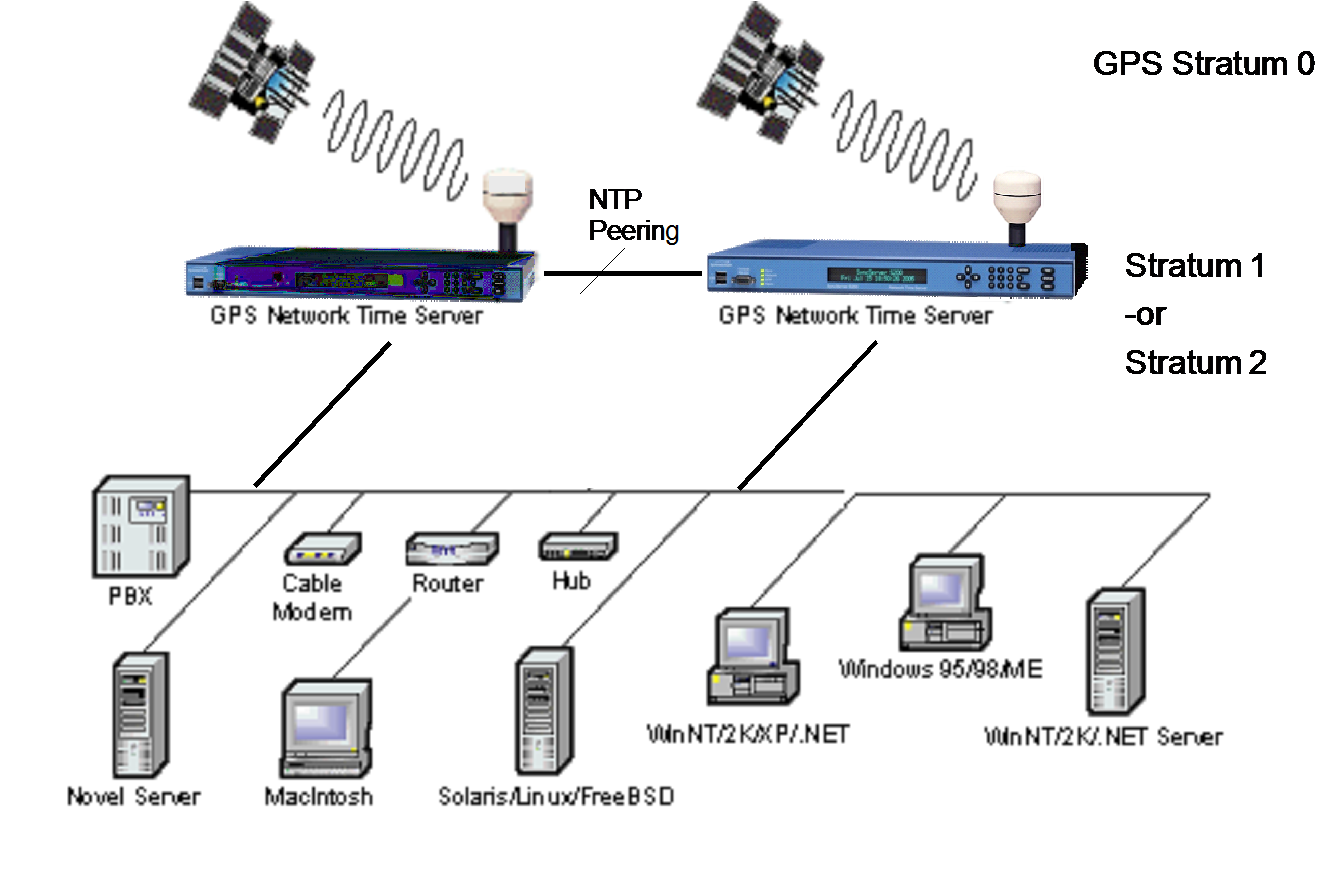

לדוגמא, חברת Microsemi Inc. (מקודם Symmetricom), מציעה שורה של שרתי זמן המסונכרנים ללוויינים הסובבים את כדור הארץ. על כל אחד מ-30+ הלווינים האלה, שמהווים את רשת ה-GPS, יש 3 שעונים אטומים מדויקים ביותר. השרתים האלה מסתנכרנים עם אותם שעונים, שעל הלוויינים, שמדויקים ברמה של מיליונית השנייה לשעון ה-UTC. כל מערכת ברשת יכולה להסתנכרן כמה פעמים שתידרש מול אותו שרת של סימטריקום כדי שתשמור על הדיוק הדרוש לה.

אפילו השרת הבסיסי ביותר של Microsemi (בעלות זניחה של כ-5,000 דולרים) יכול לשמור על אלפי מערכות מסונכרנות. עם השקעה יחסית מצומצמת, חברות יכולות להבטיח שמערכות לא מסונכרנות לא תגרומנה להפסדים כתוצאה מאיבוד שעות עבודה יקרות או איבוד מידע קריטי מצד אחד, ולשמור על הרשת שלנו מאובטחת מפני פריצות מסוכנות מרחבי הרשת.

להלן איור של מערך שרתים מהסוג אותו מציעה Microsemi בישראל, באמצעות חברת פוקוס טלקום, וכיצד אלה מחוברים לרשת השרתים, ויחידות הקצה האחרות.

הגיע הזמן להפסיק לקחת את הזמן כמובן מאליו.