מחקר: נחשף הסיכון במכשירי IoT ארגוניים הנעזרים בפרוטוקולים שאינם מוצפנים

מאת:

מערכת Telecom News, 31.7.19, 11:55

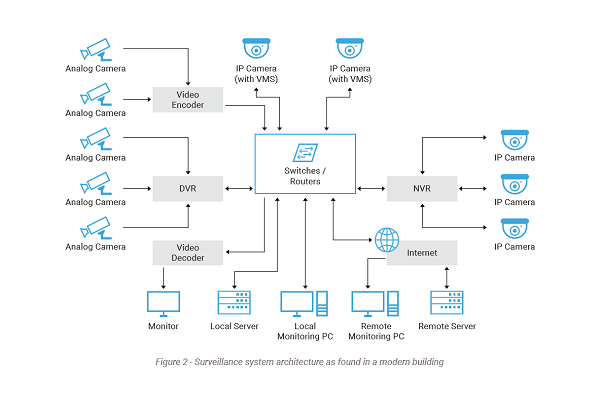

המחקר מציג את הקלות בה גורם זדוני יכול לשבש את הפעילות הסדירה של בניינים חכמים ע"י תקיפה של מערכת בקרת הווידאו שלהם (CCTV). כדוגמא למתקפה סייבר-פיזית אפשרית, נוצלו במסגרת המחקר פרוטוקולים, שאינם מוצפנים לשידור וידאו ממצלמת אבטחה.

פורסקאוט טכנולוגיות

המחקר מציג את הקלות בה גורם זדוני יכול לשבש את הפעילות הסדירה של בניינים חכמים ע"י תקיפה של מערכת בקרת הווידאו שלהם (CCTV). כדוגמא למתקפה סייבר-פיזית אפשרית, נוצלו במסגרת המחקר פרוטוקולים, שאינם מוצפנים לשידור וידאו ממצלמת אבטחה.

פורסקאוט טכנולוגיות, חברת אבטחת המידע בתחום

device visibility and control, חשפה מחקר חדש "

עליית המכונות: התאמת אסטרטגיית אבטחת הסייבר לעידן ה- IoT".

המחקר בוחן כיצד מצלמות אבטחה, תאורה חכמה, ומכשירי

IoT נוספים הממוקמים בבניינים חכמים חשופים לתקיפה של פושעי סייבר, וכיצד ניתן למזער התקפות כאלה.

כדי להמחיש את סיכוני הסייבר על בניינים חכמים, הקימה החברה סביבת מחשוב המדמה בניין חכם בעולם האמיתי, כולל מצלמות אבטחה, תאורה חכמה ומכשירי

IoT נוספים. החוקרים ניתחו כיצד תוקף יכול להשיג גישה ראשונית לרשת, ואת חלק מההתקפות, שהוא יוכל להוציא לפועל בכל מערכת משנה.

המחקר מציג את הממצאים המרכזיים הבאים:

- מכשירי IoT רבים, כולל מצלמות אבטחה, מוגדרים כברירת מחדל עם פרוטוקולים לתקשורת, שאינם מוצפנים. בכך, הם מאפשרים יירוט ופגיעה במידע הרגיש.

- Forescout Research Labs, שהוקמה לאחרונה כדי לבצע מחקר על איומים הקשורים למכשירים מרושתים ברשת הארגונית דוגמת מכשירי IoT, הציגה כיצד ניתן לפגוע במידע רגיש באמצעות מצלמות אבטחה הנפוצות בארגונים. החוקרים הצליחו להחליף צילומים של מצלמת רשת בתוכן מזויף, שהוקלט מראש.

- פגיעה במערכת מעקב וידאו היא דוגמא למתקפת סייבר פיזית.

- חיפוש ב-Shodan הציג 4.7 מיליון מכשירים העלולים להיות חשופים לפגיעה כתוצאה משימוש בפרוטוקולים שאינם מוצפנים.

Forescout Research Labs תשתמש לצורך מחקריה ב-

Forescout Device Cloud, שהוא אחד ממאגרי הנתונים המאוחדים הגדולים בעולם. מאגר מידע זה מכיל נתונים אנונימיים על יותר מ-10 מיליון מכשירים. המידע מגיע מכ-1,200 לקוחות.

אליסה קוסטנטה,

Forescout Research Labs: "העולם המרושת מורכב כיום ממליארדי מכשירים המשתמשים במגוון עצום של מערכות הפעלה ופרוטוקולים כדי להעביר נתונים. "צרנו את מעבדת המחקר כדי לחקור את השלכות העולם ההיפר-מרושת על האבטחה, ולחקור את האיומים והסיכונים על מכשירים אלה.

אנו עומדים בחזית ההתכנסות בין רשתות

IT ל-

OT, איחוד המייצר יתרונות עצומים לארגונים. לרוע המזל, היתרונות מגיעים לצד רמות גבוהות מאוד של סיכוני סייבר. הצוות שלנו שם לו למטרה לחנך את השוק כיצד להגן על עסקים ותשתיות מפני גורמים עוינים המחפשים לנצל חולשות במכשירים, ברשתות ופרוטוקולים כדי לשבש ולפגוע בפעילות".

Surveillance System Architecture: