תוקפים החביאו דלת אחורית בתוכנת ShadowPad המשמשת מאות חברות גדולות ברחבי העולם

מאת:

מערכת Telecom News, 16.8.17, 11:50

זו דוגמא לעד כמה מסוכנת ורחבת היקף יכולה להפוך מתקפה מוצלחת על שרשרת אספקה, לאור האפשרויות לחדירה לארגונים ויכולות איסוף המידע שהיא העניקה לתוקפים.

זו דוגמא לעד כמה מסוכנת ורחבת היקף יכולה להפוך מתקפה מוצלחת על שרשרת אספקה, לאור האפשרויות לחדירה לארגונים ויכולות איסוף המידע שהיא העניקה לתוקפים.

מומחי מעבדת קספרסקי חשפו דלת אחורית, שהושתלה בתוכנה לניהול שרתים המשמשת מאות בנקים, ארגונים ועסקים גדולים ברחבי העולם. כאשר היא מופעלת, הדלת האחורית מאפשרת לתוקפים להוריד מודולים זדוניים נוספים או לגנוב נתונים. החברה התריעה בפני

NetSarang, ספקית התוכנה הפגועה, והיא הסירה ממנה במהירות את הקוד הזדוני והפיצה

עדכון תוכנה ללקוחותיה.

ShadowPad היא אחת מהמתקפות הידועות הגדולות ביותר על שרשרת האספקה. אם המתקפה לא היתה מזוהה והתיקון לא היה מתבצע במהירות, היא הייתה עלולה לפגוע במאות ארגונים ברחבי העולם.

ביולי 2017, פנה גוף פיננסי לצוות המחקר והניתוח הבינלאומי של מעבדת קספרסקי (

GreAT). מומחי האבטחה של הארגון היו מודאגים לגבי בקשות

DNS (

Domain Name Server), שהגיעו ממערכת הקשורה לעיבוד של פעולות פיננסיות.

מחקר נוסף הראה, שמקור הבקשות היה תוכנת ניהול שרת, שפותחה ע"י חברה לגיטימית ומשמשת מאות לקוחות בתעשיות כגון שירותים פיננסים, חינוך, טלקום, ייצור, אנרגיה ותחבורה. הממצא המדאיג ביותר היה העובדה, שהספק לא תכנן, שהתוכנה תבצע את הבקשות האלו.

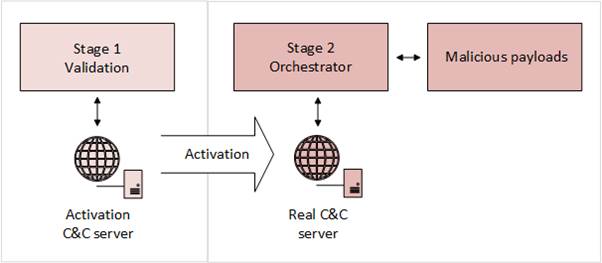

ניתוח נוסף, שביצעה החברה לימד, שהבקשות החשודות הן, למעשה, תוצאה של מודול זדוני, שהוסתר בתוך הגרסה האחרונה של התוכנה המוכרת. במהלך התקנת עדכון התוכנה הנגוע, המודול הזדוני מתחיל לשלוח שאילתות

DNS לגבי דומיינים מסוימים (שרתי הפיקוד והשליטה שלו) בקצב של פעם אחת בכל 8 שעות.

הבקשות מכילות מידע בסיסי אודות מערכת הקורבן (שם משתמש, שם דומיין, שם מארח). אם לתוקפים מגיע מידע ממערכת "מעניינת" עבורם, שרת הפיקוד יענה לשאילתות ויפעיל את פלטפורמת הדלת האחורית המלאה, שתפרוס את עצמה במחשב המותקף. לאחר מכן, עפ"י פקודה מהתוקפים, פלטפורמת הדלת האחורית מסוגלת להוריד ולהפעיל קוד זדוני נוסף.

לאחר הגילוי, יצרו חוקרי מעבדת קספרסקי קשר מידי עם

NetSarang. החברה הגיבה במהירות ושחררה גרסה מעודכנת של התוכנה ללא הקוד הזדוני.

עד עתה, עפ"י מחקר של מעבדת קספרסקי, המודול הזדוני הופעל בהונג קונג, אבל ייתכן והוא עדיין נותר רדום במערכות רבות אחרות ברחבי העולם, במיוחד אם המשתמש עדיין לא התקין את הגרסה המעודכנת.

במהלך ניתוח הטכניקות, ששימשו את התוקפים, חוקרי החברה הגיעו למסקנה, שחלק מהן דומות מאוד לכאלו שנראו בעבר בפעילות הקבוצות

PlugX ו-

Winnti, שמוכרות כקבוצות ריגול דוברות סינית. מידע זה, עם זאת, אינו מספיק כדי לבסס קשר מדויק לגורמים אלה.

איגור סומנקוב, מומחה אבטחה, צוות מחקר וניתוח בינלאומי, מעבדת קספרסקי: "

ShadowPad הוא דוגמא לעד כמה מסוכנת ורחבת היקף יכולה להפוך מתקפה מוצלחת על שרשרת אספקה, לאור האפשרויות לחדירה לארגונים ויכולות איסוף המידע שהיא העניקה לתוקפים, סביר להניח, שהיא תשוכפל פעם אחר פעם עם רכיבי תוכנה נפוצים אחרים.

למרבה המזל,

NetSarang הגיבו במהירות להתרעה שלנו ושחררו עדכון תוכנה נקי. בכך הם כנראה מנעו מהלקוחות שלהם מאות התקפות לגניבת נתונים. בכל מקרה, אירוע זה מראה, שחברות גדולות צריכות להסתמך על פתרונות מתקדמים המסוגלים לנטר פעילות ברשת ולזהות חריגות. זו הדרך בה אתה יכול לזהות התנהגות זדונית, אפילו אם התוקפים היו מתוחכמים מספיק כדי להסתיר את הקוד הזדוני בתוך תוכנה לגיטימית".

מומלץ למשתמשים לבצע

עדכון באופן מידי לגרסה האחרונה של

NetSarang, ממנה הוסר הקוד הזדוני, ולסרוק את המערכות שלהם אחר כל סימן לשאילתות

DNS המבוצעות לדומיינים חריגים. רשימת דומיינים המשמשים את שרת הפיקוד של הקוד הזדוני ניתן למצוא בפוסט -

כאן, שכולל גם מידע טכני נוסף על הדלת האחורית.