האקרים ניצלו פרצת יום אפס בטלגרם כדי להפיץ קוד זדוני חדש רב יכולות

מאת:

מערכת Telecom News, 13.2.18, 12:30

הפרצה מנוצלת מאז מרץ 2017 לצורך כריית מטבע קריפטוגרפי כגון Monero ו-Zcash. איך זה עבד? מה מומלץ לעשות?

הפרצה מנוצלת מאז מרץ 2017 לצורך כריית מטבע קריפטוגרפי כגון Monero ו-Zcash. איך זה עבד? מה מומלץ לעשות?

חוקרי מעבדת קספרסקי חשפו התקפה פעילה בשטח, המבוצעת באמצעות קוד זדוני חדש, שמנצל פרצת יום אפס Zero Day בגרסת המחשב של אפליקציית טלגרם. הפרצה משמשת כדי להחדיר למחשב קוד זדוני רב יכולות, שבהתאם למחשב בו הוא מופעל, יכול לשמש כדלת אחורית או ככלי להפעלת תוכנת כריה. עפ"י המחקר, הפרצה מנוצלת מאז מרץ 2017 לצורך כריית מטבע קריפטוגרפי כגון

Monero ו-

Zcash.

שירותי מסרים מידיים היו מאז ומתמיד חלק מהחיים הדיגיטליים, והם מתוכננים כדי להקל על שמירת קשר עם חברים ומשפחה. אך הם גם יכולים לסכן את המשתמש, במקרה של מתקפת סייבר. לדוגמא, בחודש שעבר החברה פרסמה מחקר לגבי קוד זדוני מתקדם לניידים בשם

Skygofree, שמסוגל לגנוב הודעות

WhatsApp.

עפ"י המחקר, פרצת יום האפס, שהתגלתה בטלגרם, התבססה על שיטת

RLO (

right-to-left override) ל-

Unicode. השיטה משמשת בדרך כלל לקידוד שפות הנכתבות מימין לשמאל, כגון

עברית וערבית. עם זאת, היא גם שימשה את יוצרי הקוד הזדוני כדי להטעות משתמשים ולהוביל אותם להורדת קבצי קוד זדוני מחופשים, לדוגמא כתמונות.

תוקפים הסתירו בשם הקובץ תווי

,Unicode שהפכו את הסדר של התווים, ובכך שינו את שם הקובץ עצמו. כתוצאה מכך, משתמשים הורידו קוד זדוני נסתר, שהותקן לאחר מכן במחשבים שלהם. החברה דיווחה על על הפרצה לטלגרם, ונכון לעת פרסום הדברים, פרצת יום האפס לא נצפתה יותר במוצרי החברה.

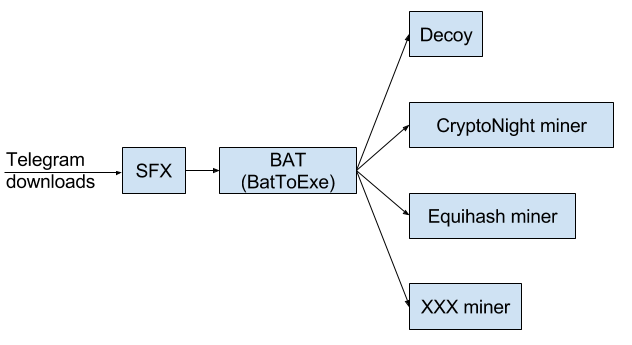

במהלך הניתוח שלהם, מומחי החברה זיהו מספר תרחישי פריצה, שהופעלו בשטח מצד גורמי האיום. הפרצה נוצלה בעיקר כדי להחדיר קוד זדוני לכרייה, שיכול להיות מזיק מאוד למשתמשים. באמצעות שימוש בעוצמת המחשוב של הקורבן, עברייני הסייבר כרו סוגים שונים של מטבע קריפטוגרפי, כגון

Monero, Zcash, Fantomcoin ואחרים. מעבר לכך, במהלך ניתוח השרתים של אחד מגורמי האיום מצאו החוקרים ארכיב המכיל קבצי

cache לוקליים של טלגרם, שנגנבו מהקורבנות.

בנוסף, עם ניצול מוצלח של הפרצה, הותקנה במחשב דלת אחורית המשתמשת ב-

API של טלגרם כפרוטוקול לפיקוד ושליטה. דלת אחורית זו מספקת להאקר גישה מרחוק למחשב הקורבן. אחרי התקנה היא מתחילה לפעול במצב שקט המאפשר לתוקף להימנע מחשיפה ברשת ולהפעיל פקודות שונות, כולל התקנות נוספות של כלי ריגול.

הממצאים, שהתגלו במהלך המחקר, מצביעים על עברייני הסייבר ממקור רוסי.

כדי להגן על המחשב מפני הדבקות מחשבים מומלץ על הצעדים הבאים:

- אל תנסו להוריד או לפתוח קבצים בלתי מוכרים ממקור' שאינו מזוהה.

- נסו להימנע משיתוף של מידע אישי רגיש בתוכנות מסרים מידיים.

- התקינו פתרון אבטחה אמין, שמזהה ומגן מכל האיומים האפשריים, כולל תוכנות כרייה זדוניות.

אלכסיי פירש, אנליסט קוד זדוני, מחקר התקפות ממוקדות, מעבדת קספרסקי: "הפופולריות של שירותי מסרים מידיים היא אדירה, וחשוב ביותר, שמפתחים יספקו הגנה מתאימה למשתמשים שלהם. כך, שלא יהפכו למטרות קלות לעבריינים. מצאנו מספר תרחישים לפרצת יום האפס הזו, ששימשו, בין היתר, כדי להחדיר קוד זדוני לכריה, סוג של הדבקה, שהפכה למגמה עולמית, שמציגה צמיחה לאורך השנה האחרונה.

יותר מכך, אנו מאמינים, שהיו דרכים אחרות לנצל את פירצת יום האפס".

פרטים נוספים על פרצת יום האפס, לרבות הדו"ח הטכני -

כאן.