נחשף איום מתוחכם Slingshot: המרגל שהגיח מהנתב

מאת:

מערכת Telecom News, 12.3.18, 14:28

הקבוצה מאחורי Slingshot מאורגנת מאוד, מורכבת ממקצוענים, וכנראה, פועלת במימון של מדינה. איך עובד האיום שלב אחר שלב? מה עושים?

הקבוצה מאחורי Slingshot מאורגנת מאוד, מורכבת ממקצוענים, וכנראה, פועלת במימון של מדינה. איך עובד האיום שלב אחר שלב? מה עושים?

חוקרי מעבדת קספרסקי חשפו איום מתוחכם המשמש לריגול סייבר, ושפעל

במזרח התיכון ובאפריקה מ-2012 (לפחות) ועד פברואר 2018. הקוד הזדוני, אותו החוקרים מכנים

Slingshot, תוקף ומדביק קורבנות דרך נתבים פרוצים. הקוד מסוגל להריץ תהליכים ב-

kernel mode כדי לקבל שליטה מלאה על מכשירי הקורבנות.

עפ"י החוקרים, הטכניקות השונות, ששימשו את גורם האיום, הן ייחודיות ויעילות מאוד לצורך איסוף חשאי של נתונים, כאשר

Slingshot מחביא את התעבורה שלו בחבילות נתונים (

packets) בעלי סימון ייחודי, אותן הוא יכול ליירט מתעבורת הנתונים הרגילה מבלי להשאיר עקבות.

פעילות

Slingshot נחשפה לאחר שחוקרים מצאו תוכנת

Keylogger חשודה ויצרו עבורה חתימה לזיהוי התנהגות כדי לראות אם הקוד יופיע במקום אחר. החתימה הובילה לזיהוי נוסף של הקוד הזדוני במחשב נגוע, עם קובץ חשוד בשם

scesrv.dll הנמצא בתוך תיקיית המערכת.

החוקרים החליטו לחקור את הדברים לעומק. ניתוח של הקובץ הראה, שלמרות שהוא נראה רגיל, נכלל בו קוד זדוני. מאחר שספרייה זו נטענת ע"י

services.exe, תהליך בעל הרשאות גבוהות ברמת המערכת, הספרייה ה"מורעלת" מקבלת גם היא את אותן הרשאות. החוקרים הגיעו למסקנה, שפורץ מתקדם מאוד מצא את דרכו אל לב ליבת המחשב.

הדבר יוצא הדופן לגבי

Slingshot הוא, כנראה, אפיק ההתקפה יוצא הדופן. כאשר החוקרים גילו קורבנות נוספים, הם מצאו, שרבים מהם הודבקו לראשונה דרך נתבים פרוצים.

נראה, שבמהלך התקפות אלו, הקבוצה, שמאחורי

,Slingshot פרצה נתבים והציבה בהם ספריה דינמית של קישורים זדוניים. זה היווה, למעשה, רכיב להורדה (

downloader) של קוד זדוני נוסף. כאשר אדמין נכנס להגדרות של נתב פרוץ כזה, תוכנת הניהול של הנתב מורידה ומריצה מודול זדוני במחשב האדמין. הדרך בה הנתבים נפרצו במקור עדיין אינה ידועה.

לאחר ההדבקה,

Slingshot טוען מספר מודולים למכשיר הקורבן, כולל שניים ענקיים ועוצמתיים:

Cahndar ו-

GollumApp.

2 המודולים מחוברים ביניהם ומסוגלים לתמוך אחד בשני באיסוף נתונים, שמירה על עמידות במערכת וחילוץ נתונים.

המטרה המרכזית של

Slingshot היא כנראה ריגול. הניתוח מראה, שהקוד הזדוני אסף צילומי מסך, נתוני הקלדות, נתוני רשת, סיסמאות, חיבורי

USB, נתוני

clipboard ועוד. זאת, למרות שגישת ה-

kernel אפשרה ל-

Slingshot לגנוב כל מידע, למעשה, שעניין את הפורצים.

האיום המתקדם משלב גם מספר טכניקות המסייעות לו להימנע מזיהוי: כולל הצפנה של כל המחרוזות במודול שלו, קריאה לשירותים באופן ישיר כדי לחמוק מנקודות בקרה של מוצרי אבטחה, שימוש במספר טכניקות

Anti-debugging, בחירה של התהליך אליו יוזרק הקוד הזדוני בהתאם לתהליכי האבטחה המופעלים במכשיר ועוד.

Slingshot עובד כדלת אחורית פאסיבית: לא מקודדת בו כתובת של שרתי פיקוד או שליטה, והוא משיג את הכתובת מהמפעיל באמצעות יירוט של כל ה"חבילות" העוברות ברשת ב-

Kernel mode.

הקוד הזדוני בודק אם החבילות מכילות (ב-

header) 2 משתני מפתח קבועים מראש. במקרה והם מופיעים, המשמעות היא, שהחבילה מכילה את כתובת שרתי הפיקוד והשליטה. לאחר מכן,

Slingshot מבסס ערוץ תקשורת מוצפן עם שרתי הפיקוד והשליטה ומתחיל לחלץ דרכו נתונים.

הדוגמיות הזדוניות, שנחקרו, סומנו כ"גרסה

6.x", סימון המצביע על כך, שהאיום קיים כבר זמן רב. זמן הפיתוח, היכולות והעלות הקשורים ביצירת מערך הכלים המורכב של

Slingshot אמורים להיות גבוהים ביותר.

חיבור של המאפיינים האלה, מצביע על כך, שהקבוצה מאחורי

Slingshot מאורגנת מאוד, מורכבת ממקצוענים, וכנראה פועלת במימון של מדינה. רמזים בטקסט ובקוד מצביעים על כך, שמדובר על קבוצה דוברת אנגלית. עם זאת, קשה מאוד לבצע קביעה וודאית של ייחוס הקוד מאחר שהדבר פתוח מאוד לטעויות והטעיות.

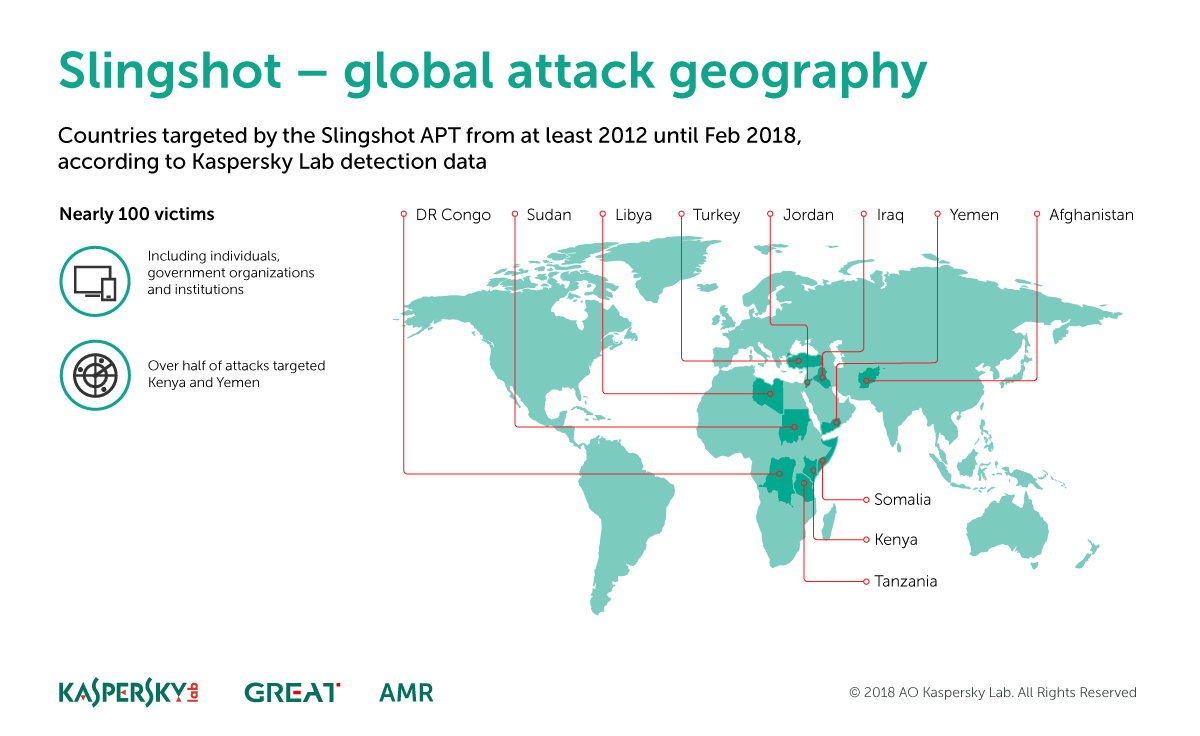

עד עתה, החוקרים זיהו כ-100 קורבנות של

Slingshot ושל המודולים הקשורים בו, בקניה, תימן, אפגניסטן, קונגו, ירדן, טורקיה, עיראק, סודאן, סומליה וטנזניה. נראה, שרוב הקורבנות הם אנשים יחידים ולא ארגונים, אבל ישנם גם מספר ארגונים ממשלתיים ומכונים. בקניה ותימן נמצא המספר הגדול ביותר של קורבנות עד עתה.

אלכסיי שולמין, אנליסט קוד זדוני, מעבדת קספרסקי: "

Slingshot הוא איום מתוחכם המפעיל טווח רחב של כלים וטכניקות, כולל מודולים של kernel mode, שעד היום נצפו רק אצל התוקפים המתקדמים ביותר. היכולות שלו הן יקרות ערך ורווחיות מאוד לתוקפים, דבר היכול להסביר מדוע הוא נמצא בסביבה כבר לפחות 6 שנים".

מומלץ להטמיע את האמצעים הבאים:

משתמשים של נתבי

Mikrotik נדרשים לשדרג לגרסת התוכנה האחרונה בהקדם האפשרי, כדי להבטיח הגנה מפני פרצות ידועות.

Mikrotik Winbox כבר אינו מבצע הורדות מהנתב אל מחשב המשתמש.

יש להשתמש בפתרון אבטחה ברמה ארגונית, המשלב טכנולוגיות נגד התקפות ממוקדות ומודיעין איומים. יכולות אלו מסוגלות לזהות וללכוד התקפות ממוקדות מתקדמות באמצעות ניתוח של פעילות חריגה ברשת, והן מעניקות לצוותי אבטחת סייבר שקיפות מלאה על פעילות הרשת ויכולת תגובה אוטומטית.

יש לספק לאנשי אבטחה גישה לנתוני מודיעין האיומים העדכניים ביותר, שיחמשו אותם בכלים יעילים למחקר ומניעה של התקפות ממוקדות, כגון סממנים לפריצה (

IOC), חוקי

YARA ודו"חות איומים מתקדמים ומותאמים אישית.

אם מזהים סממנים מוקדמים של התקפה ממוקדת, מומלץ לשקול הפעלה של שירותי הגנה מנוהלים, שיאפשרו לזהות איומים מתקדמים באופן פרואקטיבי, לקצר זמני תגובה ולארגן תגובה ראויה לאירוע.

הדו"ח אודות

Slingshot –

כאן.