חשיפת ממצאים חדשים לגבי 2 קבוצות ריגול מקוון החולקות דרכי פעולה וגם מטרות

מאת: מערכת Telecom News, 7.10.18, 17:00

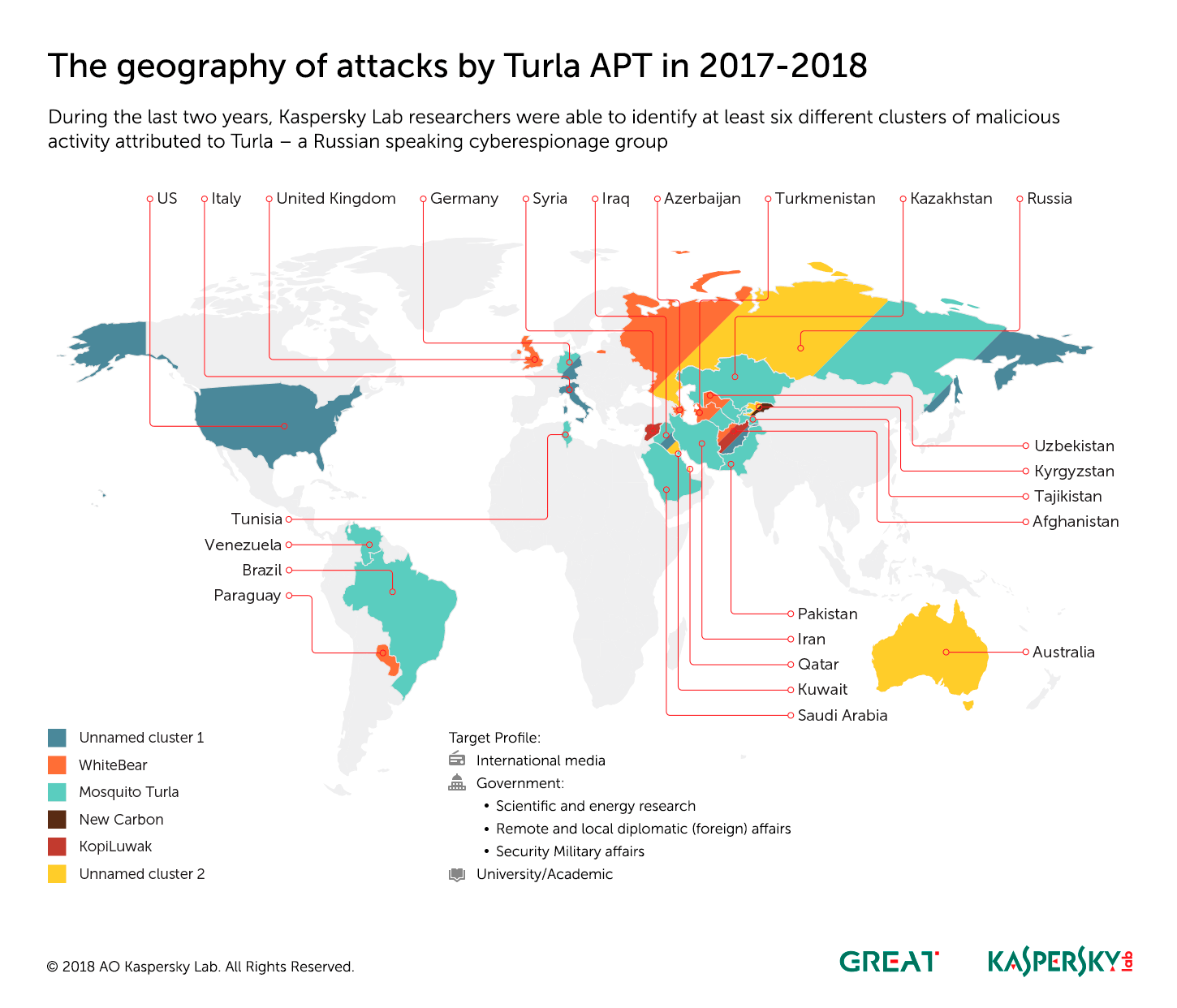

בסקירה חדשה לגבי מערכי פעילות זדוניים, נמצאה חפיפה בין המטרות של 2 השחקנים, שמרוכזות באזורים גיאופוליטיים חשובים ובגופי ממשל וצבא. מה מומלץ לארגונים לעשות?

קבוצות הריגול המקוון Turla ו-Sofacy חולקות דרכי פעולה וגם מטרות באסיה: חוקרי מעבדת קספרסקי ממשיכים לנטר את ענפי הפעילות המגוונים של שחקן האיום דובר הרוסית Turla (המוכר גם כ-Snake ו-Uroburos). בדו"ח חדש שפרסמו הם חושפים, שלאחרונה החלו ב-Turla להחדיר את הקוד הזדוני KopiLuwak בשיטה כמעט זהה לחלוטין לזו שבה השתמש רק לפני חודש Zebrocy - מערך משנה של גורם האיום Sofacy (הידוע גם כ-Fancy Bear או APT28), שגם הוא שחקן ותיק ודובר רוסית.

החוקרים מצאו חפיפה גם בין המטרות של 2 השחקנים, אלו מרוכזות באזורים גיאופוליטיים חשובים במרכז אסיה ובגופי ממשל וצבא רגישים. ממצאים אלה ואחרים התפרסמו בסקירה חדשה של צוות המחקר והניתוח הגלובלי של החברה לגבי 4 מערכי פעילות זדוניים המיוחסים ל-Turla.

פעילות KopiLuwak (סוג נדיר של קפה) נחשפה לראשונה בנובמבר 2016 כשהיא כוללת שימוש במסמכים זדוניים ופקודות מקרו כדי להחדיר לקורבנות קוד זדוני מוסווה, כשייעודו הוא סריקה וגילוי של מערכות ורשתות.

ההתפתחות האחרונה של KopiLuwak התרחשה באמצע 2018, כאשר חוקרים הבחינו במטרות חדשות של הפעילות בסוריה ואפגניסטן. ב-Turla השתמשו בערוץ תקיפה המבוסס על פישינג ממוקד המכיל קבצי קיצור דרך של חלונות (LNK).

ניתוח מראה, שקובץ ה-LNK הכיל PowerShell לפיענוח והנחתת המטען הזדוני של KopiLuwak. ה-PowerShell זהה כמעט לחלוטין לזה, ששימש את Zebrocy רק חודש מוקדם יותר.

החוקרים מצאו גם חפיפה מסוימת במטרות של 2 השחקנים, שכוללות מטרות פוליטיות, כולל גופי מחקר ממשלתי ואבטחה, משימות דיפלומטיות ויחסים ביטחוניים, בעיקר במרכז אסיה. מערכים נוספים של הקוד הזדוני של Turla, אחריהם עקבו החוקרים במהלך 2018, ידועים כ-Carbon ו-Mosquito.

בסקירה, שפורסמה, החוקרים מספקים עדות נוספת לכך, שב-Turla ניצלו רשתות WiFi כדי להחדיר את הקוד הזדוני Mosquito אל קורבנות, דרך פעולה, שיעילותה נשחקה בהדרגה. החוקרים גם מצאו גרסאות של סביבת הריגול העוצמתית והוותיקה Carbon, שבאופן מסורתי הותקנה רק אצל קורבנות נבחרים בעלי עניין מיוחד.

החוקרים מצפים לראות במהלך 2019 המשך בשימוש הסלקטיבי מאוד בגרסאות נוספות של הקוד הזדוני הזה. ב-2018 המטרות של מערכי הקוד הזדוני Turla הופיעו במזרח התיכון וצפון אפריקה, וכן בחלקים ממערב ומזרח אירופה, דרום ומרכז אסיה, וצפון אמריקה.

כדי להקטין את הסיכון לפגיעה, מומלץ לארגונים על הצעדים הבאים:

-

השתמשו בפתרון אבטחה ברמה ארגונית בשילוב טכנולוגיות נגד התקפות ממוקדות ומודיעין איומים. אלה יכולים לזהות וללכוד התקפות ממוקדות מתקדמות באמצעות ניתוח חריגות ברשת, ולהעניק לצוותי אבטחת סייבר שקיפות מלאה לרוחב הרשת ויכולת תגובה אוטומטית.

-

ספקו לצוות האבטחה גישה לנתונים העדכניים ביותר של מודיעין איומים. אלה יכולים לחמש אותו באמצעים חשובים למחקר ומניעה של התקפות ממוקדות, כגון סממנים לפריצה (IOC), חוקי YARA ודו"חות ייעודיים אודות איומים מתקדמים.

-

בדקו היטב את כל הגדרות המערכת והבטיחו, שקיימים ומוטמעים כהלכה תהליכים לניהול עדכונים ברמה המתאימה לארגונים.

-

אם זיהיתם סממן להתקפה ממוקדת, שקלו הפעלת שירותי הגנה מנוהלים, שיאפשרו לזהות באופן פרואקטיבי איומים מתקדמים, יקצרו את הזמן לזיהוי ויאפשרו זמן מספיק לתגובה.

קורט באומגרטנר, חוקר אבטחה ראשי, צוות GREAT, מעבדת קספרסקי: "Turla הוא אחד משחקני האיום הוותיקים, העמידים ובעלי היכולות הגבוהות ביותר, שאנו מכירים. הוא ידוע בהחלפה קבועה של זהותו והתנסות בגישות חדשניות. המחקר שלנו לגבי מערכי הקוד הזדוני המרכזיים של הקבוצה מראה, שהיא ממשיכה לצמוח ולהתנסות.

עם זאת, כדאי לציין, שבעוד גורמי איום דוברי רוסית נוספים, כגון CozyDuke (APT29) ו-Sofacy תוקפים ארגונים במערב - כגון הפריצה, לכאורה, של הוועידה הדמוקרטית ב-2016 - Turla מפנה את הפעילות שלו בעיקר למזרח. שם הפעילות שלו, במיוחד לאחרונה, החלה לחפוף למערך Zebrocy של Sofacy. המחקר מציע, שפיתוח הקוד של Turla נמשך, וארגונים המאמינים, שהם עלולים לשמש כמטרה, צריכים להיערך בהתאם".

פרטים נוספים - כאן.