נחשפה קבוצת ריגול סייבר חדשה Worok המכוונת לחברות וממשלות במזה"ת ואסיה

מאת:

מערכת Telecom News, 8.9.22, 15:09

Worok פעלה החל מ-2020 לפחות, וממשיכה לפעול עד היום. בין המטרות חברות בפרופיל גבוה מתחומי התקשורת, בנקאות, ימאות, אנרגיה, ממשלה ומהסקטור הציבורי.

Worok פעלה החל מ-2020 לפחות, וממשיכה לפעול עד היום. בין המטרות חברות בפרופיל גבוה מתחומי התקשורת, בנקאות, ימאות, אנרגיה, ממשלה ומהסקטור הציבורי.

חוקרי

ESET גילו לאחרונה מתקפות ממוקדות, שניצלו כלים לא מתועדים כנגד חברות בפרופיל גבוה וממשלות מקומיות, באסיה במזרח התיכון ובאפריקה. המתקפות האלו בוצעו ע״י קבוצת ריגול סייבר לא מוכרת, והחברה נתנה לה את השם

Worok.

על פי נתוני הטלמטריה של החברה,

Worok פעלה החל מ-2020 לפחות, וממשיכה לפעול עד היום. בין המטרות חברות מתחומי התקשורת, בנקאות, ימאות, אנרגיה, ממשלה ומהסקטור הציבורי. בחלק מהמקרים, קבוצת

Worok השתמשה בפרצות

ProxyShell הידועות לשמצה כדי לקבל גישה ראשונית.

כבר בסוף 2020, קבוצת

Worok תקפה ממשלות וחברות במדינות רבות, ביניהן:

- חברת תקשורת במזרח אסיה,

- בנק במרכז אסיה,

- חברת תעשייה ימית בדרום-מזרח אסיה,

- יישות ממשלתית במזרח התיכון,

- חברה פרטית באפריקה הדרומית.

בין מאי 2021 לינואר 2022 נראתה הפסקה משמעותית בפעולות שנצפו, אך פעילות הקבוצה חזרה בפברואר 2022 וכוונה נגד:

- חברת אנרגיה במרכז אסיה,

- יישות מהסקטור הציבורי בדרום-מזרח אסיה.

קבוצת

Worok היא קבוצת ריגול סייבר, שמפתחת כלים משל עצמה ומשתמשת בכלים קיימים כדי לפרוץ למטרותיה. ארגז הכלים המיוחד של הקבוצה כולל 2 תוכנות טעינה (

Loaders),

CLRLoad ו-

PNGLoad, ודלת אחורית הנקראת

PowHeartBeat.

תוכנת

CLRLoad היא תוכנת טעינה משלב ראשון, שהייתה בשימוש ב-2021, אך הוחלפה ב-

PowHeartBeat ב-2022 ברוב המקרים. תוכנת

PNGLoad היא תוכנת טעינה משלב שני המשתמשת בסטגנוגרפיה כדי לבנות מחדש קבצים זדוניים שמוסתרים בקבצי תמונה מפורמט

PNG.

PowHeartBeat היא דלת אחורית מרובת אפשרויות, שנכתבה ב-

PowerShell ומוסווית באמצעות טכניקות שונות כמו כיווץ, קידוד והצפנה. לדלת האחורית הזאת יש יכולות מגוונות, ביניהן שליטה/הרצת תהליכים והורדה והעלאה של קבצים.

לדוגמה, היא מסוגלת:

להעלות קבצים למחשבים שנפרצו ולהוריד מהם קבצים;

לשלוח מידע על קובץ כמו הנתיב שלו, האורך שלו, מועד היצירה שלו, הזמנים בהם ניגשו אליו והתוכן שלו, אל שרת השליטה והבקרה; ולמחוק קבצים, לשנות את שמם ואת מיקומם.

טיבו פאסיי, חוקר

ESET, שגילה את קבוצת

Worok: ״אנו מאמינים, שמפעילי הנוזקה מחפשים מידע אצל הקורבנות שלהם. הגענו למסקנה הזאת בעקבות ההתמקדות שלהם בפרופילים גבוהים באסיה, במזה"ת ובאפריקה, שמשתייכים לסקטורים שונים - פרטיים וציבוריים כאחד, עם מיקום משמעותי במטרות ממשלתיות. על אף שבשלב זה איננו יכולים לראות חלק ניכר מפעילות הקבוצה, אנו מקווים, שהפניית הזרקור אליה תעודד חוקרים נוספים לחלוק מידע על הקבוצה הזאת״.

הדו"ח המלא -

כאן.

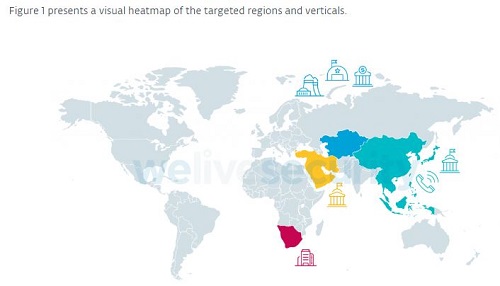

מפה המציגה את האזורים והסקטורים שהותקפו ע״י הקבוצה: