מערך הסייבר הלאומי : דו"ח סקירת טקטיקות לתקיפות כופרה לוקביט בישראל

מאת:

מערכת Telecom News, 21.2.24, 10:32

י', בעלים של עסק משפחתי בתחום חלקי חילוף שהקים סבו, הגיע בבוקר למשרד לאחר שירות מילואים ממושך, ונדהם לגלות שכל המחשבים בעסק מושבתים.

י', בעלים של עסק משפחתי בתחום חלקי חילוף שהקים סבו, הגיע בבוקר למשרד לאחר שירות מילואים ממושך, ונדהם לגלות שכל המחשבים בעסק מושבתים.

עדכון מ-21.5.24 בתחתית הכתבה.

לאור עלייה במספר המקרים שדווחו למערך על תקיפות של ארגונים בישראל שבהם זוהתה תוכנת הכופרה לוקביט, פרסם המערך דו"ח הסוקר את הטקטיקות שנצפו בשימוש בכופרה והדרכים להתגונן ממנה. זאת

, במקביל לפרסומים על הצלחתו הגדולה של מבצע בינלאומי ענק נגד לוקביט, אחת מכנופיות הסייבר המסוכנות, שהצליח להשבית חלק ניכר מתשתיות התקיפה והסחיטה של הכנופייה

.

להלן דוגמה המאפיינת את דרכי הפעולה של לוקביט בארץ

:

י', בעלים של עסק משפחתי בתחום חלקי חילוף שהקים סבו, הגיע בבוקר למשרד לאחר שירות מילואים ממושך, ונדהם לגלות שכל המחשבים בעסק מושבתים. לפתע החל הפקס במשרד לצלצל ללא הפסקה ודרישות לתשלום כופר תמורת החזרת הקבצים החלו להיפלט מהמכשיר. י' מיהר לדווח למוקד 119 של מערך הסייבר הלאומי שם זיהו תוכנת כופרה המשויכת לקבוצת האקרים בשם לוקביט

(LockBit), שתוקפת מטרות בעולם לשם רווח כלכלי. קבוצת הפשיעה עובדת במודל עיסקי ייחודי בעולם הסייבר של "פרילנסרים" המשתמשים בכלי התקיפה שפיתחה הקבוצה ומקבלים חלק מהרווחים כשהם מבצעים תקיפה מוצלחת - כלומר תקיפה שבסופה הקורבן משלם את דרישת הכופרה

.

במקרה של י' לא היה צורך לשלם מאחר שפעל בחוכמה ודאג מבעוד מועד לגיבויים לכל המידע של החברה. כל שנותר לו הוא לפרמט את המחשבים ולעלות מחדש עם הגיבויים בצורה בטוחה יותר. אך קורבנות רבים מאוד של קבוצת התקיפה לוקביט בארץ ובעולם בוחרים פעמים רבות לשלם והנתונים העולמיים מראים, שלפחות אלפיים חברות הותקפו ע"י הקבוצה בארה"ב לבדה ויותר מאלף בשאר העולם בשנה האחרונה.

על פי הנתונים, חל גידול של פי 2 במספר הארגונים שנתקפו בתוכנת הכופרה לוקביט שמפעילה הקבוצה ב-2023 לעומת 2022, והקבוצה גרפה רווח של כ-91 מיליון דולרים מאז שהגיחה לעולם ב-2019. באחרונה אף התראיין מפתח הכופרה שמאחורי הקבוצה וסיפר על רשת המסעדות שהקים בזכות הרווחים מהמודל הכלכלי שלו

.

על אף שהקבוצה מצהירה, שאינה תוקפת מוסדות רפואיים, תקפה הקבוצה בית חולים בגרמניה ו-2 בתי חולים לילדים בשיקגו. לצד תקיפה של עסקים קטנים וגדולים, הקבוצה אף תקפה מספר גופים ממשלתיים בעולם.

הקבוצה עובדת במודל עסקי של "כופרה כשירות" שבמסגרתה האקרים "פרילנסרים" ברחבי העולם יכולים להירשם, להוריד את תוכנת הכופרה המזיקה של לוקביט, לתקוף באמצעותה ולחלק את הרווחים עם המפתחים של התוכנה העומדים מאחורי הקבוצה.

על פי פרסומים שונים, מפעילה הקבוצה כ-300 שותפים פרילנסרים. לאחר שההאקר נועל את מחשבי הקורבן הוא שולח את דרישת התשלום (בד"כ 6 ספרות בדולרים) המגיעה בדרכים שונות כגון במייל, פקס ואף וואטסאפ במטרה לנהל מו"מ. קורבנות שלא נענים לבקשה, מפורסמים באתר של קבוצת התקיפה ובטלגרם יחד עם המידע שנגנב מהם.

במערך הסייבר הלאומי זיהו, שנתיבי החדירה העיקריים של הקבוצה בתקיפות בישראל בוצעו ע"י חולשות של חיבורים מרחוק

(RDP), תוכנות ניהול מרחוק, וכן באמצעות שימוש בחיבורי

VPN לא מעודכנים בעדכוני האבטחה האחרונים.

טום אלכסנדרוביץ', ראש אגף הגנה טכנולוגית במערך הסייבר הלאומי: "אומנם נצפתה עלייה במתקפות בישראל מצד הקבוצה בזמן המלחמה אך אין קשר ישיר למלחמה וככל הנראה המגמה היא חלק מעלייה עולמית בתקיפות ע"י הקבוצה. מדובר בקבוצה הפועלת ממניע כלכלי נטו שתוקפת היכן שיש רשת פגיעה ופוטנציאל לכסף קל. בארץ נצפו יעדים בתחום החקלאות, המזון, עיריות וכן משרדי עורכי דין ורואי חשבון".

המערך מציע מספר צעדים כדי להתגונן מתקיפה זו:

- הפעלת מערכות אבטחה לצורך זיהוי ומניעה של תקיפות מסוג זה.

- ניהול מאובטח של רשת הארגון הכולל סגמנטציה והפרדת נכסים ברשת כדי למנוע מעבר בין חלקים ברשת.

- יישום סיסמאות חזקות.

- אימות רב שלבי - נוסף לסיסמה.

- הכנת גיבויים לכלל המערכות.

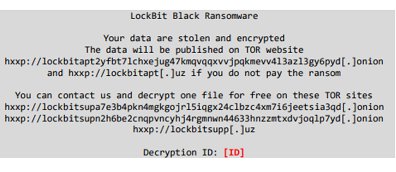

דוגמה לדרישת הכופרה שקיבלה חברה בישראל

הדו"ח המלא - כאן.

הדו"ח המלא - כאן.

21.5.24: מערך הסייבר הלאומי פרסם מסמך המשך להתרעה הנ"ל - כאן.